Nuestro responsable de tecnolgía, el Lic. Fernando Corvalan presenta los miercoles cada 15 dias, una columna de Ciberseguridad y Tecnología en el canal de streaming BarrioStream de Youtube. Alli con Juan Cruz Revello y Flor Latuada conversan de noticias tecnológicas y consejos de ciberseguridad para el dia a dia seguro. Te iremos dejando cada presentacion y el detalle de lo que alli se presentó.

Desmontando las Estafas más Ingeniosas y Blindando Tu Hogar Digital

En Madrygal, continuamos nuestra cruzada por un ciberespacio más seguro y consciente. En esta, la tercera entrega de nuestras conversaciones sobre ciberseguridad, volvimos a recibir a nuestro CTO, Fernando Corvalán, quien profundizó en las tácticas más ingeniosas de ciberdelincuentes y compartió estrategias esenciales para protegernos en el día a día.

Si ya nos acompañaste en las anteriores charlas, donde Fernando desentrañó la ciberseguridad en infraestructuras críticas y la protección del dispositivo móvil, sabrás que la "paranoia" del especialista es, en realidad, una saludable guardia alta. En este encuentro, la elevamos al siguiente nivel, desglosando estafas que atacan nuestra confianza y las debilidades de nuestra propia red.

El "Arte" de la Ingeniería Social: Cuando la Información es su Arma

Fernando comenzó la charla con una anécdota personal de nuestro host, Juan, quien recientemente fue blanco de un intento de estafa telefónica por parte de supuestos agentes del Banco Nación. Lo que pareció un simple intento, reveló ser una elaborada "puesta en escena": voces de fondo simulando una oficina, un discurso convincente y una aparente familiaridad con los datos personales de Juan.

Fernando explicó que estos delincuentes son maestros de la ingeniería social. Utilizan bases de datos robadas de Renaper, Migraciones, AFIP, bancos y otras empresas para perfilar a sus víctimas. Esto les permite generar un nivel de confianza que baja nuestras defensas, haciéndonos creer que la llamada es legítima. La clave está en la cantidad y la precisión de la información que ya poseen sobre nosotros y nunca brindar datos, si ellos llaman, ellos los deberian tener.

La "bandera roja" de Juan fue la discrepancia en la marca de su tarjeta de débito y la insistencia en obtener los últimos dígitos o el CVV, información que ninguna entidad legítima solicitará por teléfono o mensaje. Fernando enfatizó: la "amenaza de catástrofe inminente" (ej. "si no nos da los datos ahora, su cuenta se bloqueará") es una táctica clásica para inducir pánico y evitar la verificación.

Estafas por Homebanking: La ilusión del control

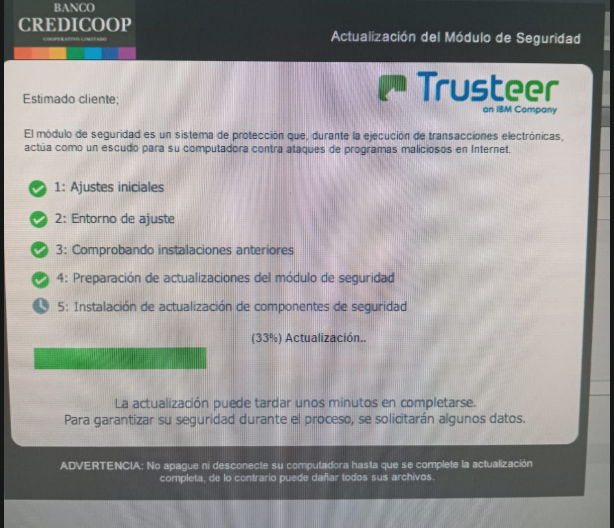

La conversación escaló a un tipo de estafa mucho más sofisticada y difícil de detectar: el ataque a través del homebanking. Fernando compartió el caso de un amigo que, al intentar realizar una transferencia bancaria, vio cómo una ventana emergente de un software de seguridad bancario (como Trusteer de IBM) bloqueaba su pantalla, simulando una actualización. Mientras esto ocurría, el amigo recibió un código de autenticación por SMS que era real.

Aquí reside la trampa maestra:

- La Infección Previa: El ordenador de la víctima se infecta con un malware (ej. Mekotio o Grandoreiro, comunes en Latinoamérica) a través de un clic en un enlace de phishing, una factura falsa descargada o una extensión de navegador maliciosa. Este malware permanece inactivo y latente a que la URL del navegador corresponda a un banco.

- El Disparador: Cuando la víctima entra en su homebanking y hace clic en "transferir", el malware se activa.

- La Pantalla Fantasma: El malware crea una ventana emergente que simula un proceso de seguridad bancario, bloqueando la pantalla del usuario.

- La Manipulación Invisible: Detrás de esa pantalla, el atacante está operando remotamente, añadiendo CBU de destino, montos y generando transferencias.

- El Código Real: El código SMS que recibe la víctima es genuino, generado por el banco para autorizar las transacciones fraudulentas que el atacante está realizando en segundo plano. Si la víctima introduce el código, sin saberlo está autorizando el vaciamiento de su cuenta.

Fernando Corvalán fue tajante: los bancos tienen una gran responsabilidad aquí. Si bien estos ataques son ingeniosos, un sistema de monitoreo de seguridad debería detectar comportamientos "anómalos", como 50 transferencias en los 60 segundos que tiene de validez el código SMS, algo que ninguna persona real podría hacer. La falta de detección de estos patrones convierte a las entidades en cómplices indirectos.

Más Allá de lo Creíble: Deepfakes Electorales y SIM Swap

La inteligencia artificial ha llevado las estafas a niveles aterradores. Fernando recordó cómo, tras una de sus anteriores charlas, se viralizaron Deepfakes electorales de políticos argentinos (Macri y Lospenato) en plena campaña porteña. Aunque algunos eran "de baja calidad", otra estaba lo suficientemente lograda como para influir en el electorado menos informado.

Otro punto crítico es el SIM Swap (intercambio de SIM), una estafa que la co-anfitriona experimentó en carne propia. Consiste en que un ciberdelincuente logra que tu empresa de telefonía le entregue un nuevo chip con tu número, desactivando el tuyo. Con tu número, pueden recibir los códigos de doble factor de autenticación y acceder a tus cuentas bancarias, redes sociales y demás servicios. ¿Cómo lo logran? Frecuentemente, obteniendo fotocopias de tu DNI con el número de trámite y el código QR visibles, información que utilizan para suplantar tu identidad ante la telefónica. Por eso NUNCA hay que enviar foto del DNI sin enmascarar esa informacion (nro de tramite y QR) y mucho menos una selfie con tu cara y DNI en mano.

¿Quién Cuida Tu Conexión? El Peligro del Módem de Tu Proveedor

Finalmente, Fernando abordó una vulnerabilidad a menudo ignorada: el módem/router que tu proveedor de internet instala en tu casa. Estos dispositivos, generalmente desactualizados y gestionados remotamente por la compañía sin que el usuario tenga control sobre sus configuraciones o actualizaciones, son un punto débil.

- Ataques de DNS: Explicó que si este dispositivo está comprometido, pueden realizar una suplantación de DNS (Domain Name System). Esto significa que cuando tú escribes una dirección web (ej. google.com), el router la traduce a una dirección IP numérica. Si el router está atacado, puede redirigirte a un sitio web falso y clonado (pero con la dirección correcta visible en tu barra de búsqueda), diseñado para robar tus credenciales. Fernando mencionó casos en España donde cientos de miles de routers con firmware obsoleto fueron comprometidos así.

- La Solución Doméstica: La recomendación de oro es instalar tu propio router detrás del módem de tu proveedor. De esta manera, tú tomas el control de la seguridad de tu red Wi-Fi, gestionando las actualizaciones y las contraseñas, minimizando la superficie de ataque.

Conclusión: La Inversión en Seguridad es Proactividad

Como bien resume Fernando Corvalán, la simplicidad suele ser enemiga de la seguridad. Vivimos en una era digital donde la comodidad no puede sacrificar la protección. Es crucial adoptar una "guardia alta" y una "desconfianza saludable" ante lo inusual.

Tus medidas clave para protegerte:

- No centralices todo en el celular.

- Utiliza métodos de bloqueo seguros (huella/facial), activa el "apagado seguro" en tu móvil.

- Deshabilita las llamadas de números no agendados en WhatsApp/Telegram (va a silenciar llamadas de desconocidos).

- Nunca envíes fotocopias de tu DNI con el número de trámite o el QR visible.

- Activa el doble factor de autenticación en todas tus cuentas.

- Usa tarjetas prepagas para compras online en sitios no conocidos.

- Evita instalar extensiones de navegador de origen desconocido.

- Considera instalar tu propio router para gestionar la seguridad de tu red doméstica.

- Crea una "palabra clave familiar" secreta para emergencias que puedan ser deepfakes o secuestros virtuales.

La proactividad en la ciberseguridad es la mejor inversión para tu tranquilidad digital.

Para profundizar en todos estos detalles y consejos prácticos, no te pierdas la entrevista completa con Fernando Corvalán: